Une faille zero-day a été détectée par plusieurs chercheurs en sécurité et permet à des attaquants d’exécuter du code à distance en utilisant un document Microsoft Office.

Cette vulnérabilité, surnommée Follina, est particulièrement critique, car elle est exploitable sans que les macros soient activées.

Une faille critique repérée en avril

Les attaques qui utilisent des fonctionnalités de documents Office pour exécuter du code sur l’ordinateur de leurs victimes n’ont rien de rare. Cependant, jusque-là, une solution simple existait afin de les éviter : désactiver les macros. Mais ce fix est inefficace lorsque l’on parle de la vulnérabilité découverte récemment par des chercheurs en sécurité.

Cette faille, désormais surnommée « Follina », avait déjà été repérée le 12 avril et signalée à Microsoft. Néanmoins, c’est seulement depuis quelques jours que son existence a fait le tour du petit monde de la sécurité informatique, depuis que l'utilisateur @nao_sec a rapporté sur Twitter avoir découvert un document Word malveillant soumis à VirusTotal depuis le Bélarus. Une fois ouvert, ce document récupère sur un serveur distant un fichier HTML qui contient le code à exécuter. Une ligne de commande PowerShell est ensuite exécutée par Word via MSDT (Microsoft Support Diagnostic Tool), un outil qui sert normalement à collecter des informations à envoyer au support Microsoft pour aider les équipes à résoudre les problèmes rencontrés sur son ordinateur.

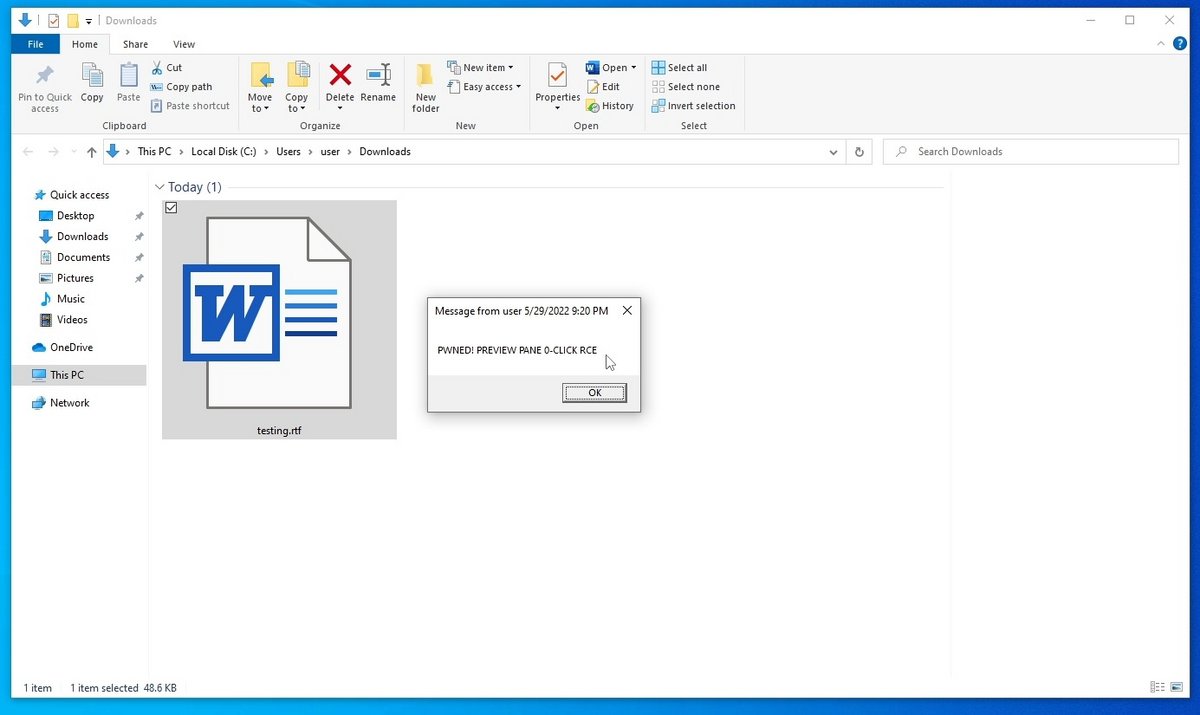

Cette faille est particulièrement critique pour plusieurs raisons. La première : elle peut être exploitée même si les macros sont désactivées. La deuxième, c’est que si le mode protégé s’active bien pour alerter les utilisateurs sur le fait que le document est potentiellement malveillant, il existe un moyen de contourner ça. En passant le fichier au format RTF, l’exploit devient zero-click, et le code malveillant s’exécute sans que le fichier ait besoin d’être ouvert. Le sélectionner et le prévisualiser dans l’explorateur de fichiers Windows suffit. Et enfin, Kevin Beaumont, un chercheur en sécurité, prévient que la détection par les logiciels de sécurité risque d’être faible, étant donné que le document Word en lui-même ne contient pas de code malveillant, seulement une référence qui lui permet de le télécharger à partir d’un serveur distant.

Une réponse de Microsoft considérée comme insuffisante

Depuis, de nombreux chercheurs ont reproduit l’exploit, et des preuves de concept pullulent sur Internet. Lorsque la faille leur avait été initialement signalée en avril, Microsoft avait déclaré qu’elle ne représentait pas un problème de sécurité. Devant la médiatisation de celle-ci, l’entreprise a changé d’avis et lui a désormais assigné une CVE. Follina est désormais désignée comme la CVE-2022-30190 et est une vulnérabilité d’exécution de code à distance présente dans MSDT.

« Une vulnérabilité d’exécution de code à distance existe quand MSDT est appelé en utilisant le protocole URL à partir d’une application telle que Word. Un attaquant qui arrive à exploiter cette vulnérabilité peut exécuter du code arbitraire avec les privilèges de l’application appelante. L’attaquant peut ensuite installer des programmes, voir, modifier ou supprimer des données, ou créer de nouveaux comptes dans le contexte autorisé par les droits de l’utilisateur », indique l’entreprise dans son post de blog. Autrement dit, une fois le code exécuté, l’attaquant obtient les mêmes droits sur l’appareil que l’utilisateur qui a ouvert ou téléchargé le fichier et peut, si besoin, utiliser d’autres attaques pour élever ses privilèges.

Dans son post de blog, Microsoft invite les utilisateurs à désactiver le protocole URL de MSDT pour empêcher l’exploitation de la faille. Cependant, comme noté par Kevin Beaumont, l’entreprise refuse toujours de considérer que la vulnérabilité est une zero-day, et elle indique que le mode protégé permet de contrer les attaques, alors même qu’il a été prouvé qu’il était insuffisant. Si, en avril, la faille était bien activement exploitée, il n’y a depuis pas de nouveaux signes d’activité du groupe à l’origine de l'attaque initiale.

Sources : The Register, Microsoft, Kevin Beaumont