0

Sommaire

- Qu'est ce que la loi Hadopi ? Rappel !

- Avertissements et recours

- Dis papa, ça ressemble à quoi un logiciel Hadopi ?

- Hadopi : ce qu'on peut faire... ou pas !

- Hadopi : ce qu'on peut faire... légalement

- Cinéma : du mieux

- Musique : l'illimité enfin généralisé ?

- Catch up, séries : la TV en progrès

- Conclusion

Qu'en faire ? Savoir exactement ce que l'on risque et dans quelles conditions, et savoir comment vivre avec cette nouvelle donne. Peut-on contourner un système qui semble essentiellement conçu pour cibler les réseaux P2P ? A-t-on encore besoin de pirater du contenu ou l'offre légale est-elle enfin à la hauteur ?

Qu'est ce que la loi Hadopi ? Rappel !

Pour mettre en œuvre ce principe, la loi prévoit la création d'une autorité indépendante, ladite Hadopi, pour appliquer ces sanctions. Au final, le Conseil Constitutionnel a censuré une partie de la loi et transformé la sanction « ultime » en un renvoi vers un juge qui décidera, lui, de la suite à donner. Grosse nuance : non seulement c'est la justice qui tranche in fine, mais cela signifie également que le juge peut très bien décider, selon la gravité des faits, de poursuivre l'internaute pour contrefaçon, avec les peines en conséquence évoquées plus haut.

La seconde nuance à saisir réside dans le champ d'action de l'Hadopi. Contrairement aux idées reçues, elle ne sanctionne pas directement le fait d'effectuer un téléchargement illégal, mais le défaut de sécurisation de la connexion internet. L'infraction initiale est signalée par une société mandatée par l'Hadopi pour surveiller le trafic réseau, en l'occurrence TMG. Celle-ci se base sur une liste de fichiers fournis par les ayants droit (composée de 10 000 morceaux de musique et 100 films), et identifie les adresses IP des internautes ayant été pris « la main dans le panier ». Le dossier est alors transmis à l'Hadopi, qui va se charger de contacter l'internaute, en passant notamment par son FAI.

C'est donc à l'internaute de faire en sorte de sécuriser sa connexion après avertissement, et c'est là que le flou commence. Il faut préciser que la censure du Conseil Constitutionnel a également changé de manière radicale l'esprit de la loi : la version initiale prévoyait que l'internaute prouve la sécurisation de sa connexion à l'issue des deux avertissements. Dans la version finale de la loi, c'est à la justice de lancer l'enquête et l'internaute est présumé innocent. En outre, les modalités de sécurisation sont plutôt vagues. Selon les textes officiels, on apprend ainsi que contrairement à ce que l'on pourrait croire, « un moyen de sécurisation peut être efficace sans être labellisé. Toutefois, l'utilisation d'un moyen de sécurisation labellisé sera un élément positif dans le cadre de l'appréciation des faits par la Commission de protection des droits si l'internaute est concerné par le processus de réponse graduée » .

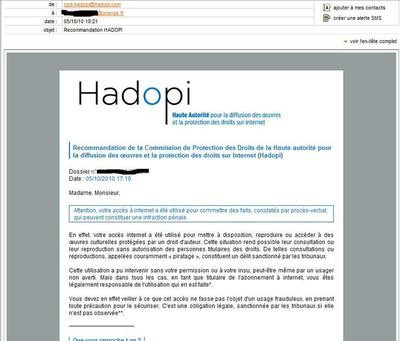

Qu'est-ce qu'un moyen de sécurisation labellisé ? À vrai dire, personne ne le sait officiellement : selon Eric Walter, secrétaire générale de l'Hadopi, les critères « n'existent pas encore », et ne seraient pas finalisées avant « six à huit mois ». En revanche, il existe déjà une version de travail de ces « recommandations spécifiques », disponibles sur le site Hadopi.fr. Cette version non définitive a d'ores et déjà servi de base de travail à quelques solutions en cours de développement (notamment ISIS, que nous évoquerons plus bas). En attendant, si la prévention n'est pas prête (le site Hadopi.fr est tout aussi en retard pour la « labellisation » des offres légales), le volet répressif est, quant à lui, opérationnel, et les mails prêts à partir.

Avertissements et recours

À propos, quels sont les recours proposés par la loi ? Concrètement, l'internaute épinglé par l'Hadopi dispose de la possibilité d'envoyer un courrier pour ajouter des observations sur les faits qui lui sont reprochés, et demander la liste des fichiers pour lesquels il est incriminé. Un formulaire prévu à cet effet est disponible sur le site Hadopi.fr. Il peut également demander à être auditionné par l'autorité.

Dis papa, ça ressemble à quoi un logiciel Hadopi ?

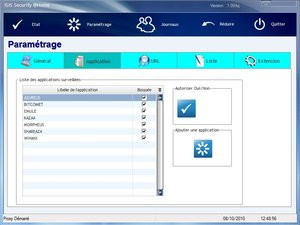

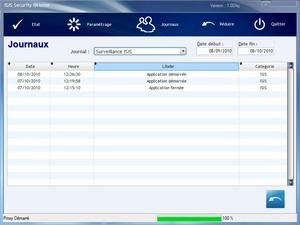

Alors qu'on aura compris qu'il règne toujours un grand flou sur le volet préventif de la loi Hadopi, certains éditeurs semblent déjà vouloir franchir le pas et proposer des solutions de sécurisation. C'est le cas de la société H2DS qui nous a fourni une version bêta d'ISIS, un logiciel conçu selon son éditeur, en suivant les recommandations énoncées dans la version de travail des spécifications de l'Hadopi.L'état de ce logiciel n'est donc actuellement pas plus définitif que les recommandations spécifiques de la haute autorité. À quoi pourrait donc ressembler un logiciel « labellisé » Hadopi ? Concrètement, à une sorte de croisement entre un firewall et un module de contrôle parental. L'interface de configuration d'ISIS se divise ainsi en 4 onglets :

- Applications : permet de bloquer le lancement d'applications. Par défaut, Bitcomet, Azureus ou encore Emule sont ajoutés à la liste.

- URL : même principe ici mais pour les sites à bloquer ou classer comme « Site légal » (par défaut, le logiciel autorise l'accès à Fnac.com, Virginmega, Starzik et Beezik)

- Liste : permet de bloquer ou autoriser des catégories de site via un filtrage par contenu, à l'image de ce que l'on trouve dans un logiciel de contrôle parental.

- Extensions : un filtrage d'extensions de fichier.

Pour chaque section, on pourra en quelques clics autoriser ou bloquer les différentes entrées disponibles par défaut, et ajouter ses propres entrées. L'interface est plutôt simple, mais assez rudimentaire dans cette version bêta. Dans la mesure où ni l'application, ni les spécifications de l'Hadopi ne sont définitives, et donc qu'on ne sait même pas si ISIS pourrait être labellisé au final, il est difficile de juger de la pertinence et de l'efficacité de l'application. Elle donne tout de même un exemple de ce que pourra être une application labellisée : il est peu probable que les spécifications énoncées dans le document de travail qui a servi de base au développement de l'application évoluent radicalement.

En l'occurrence, ISIS est une solution de filtrage très proche de ce que proposent déjà la plupart des logiciels de contrôle parental (on imagine d'ailleurs aisément que les éditeurs de ces derniers devraient jouer sur la corde Hadopi) , avant tout destinée à protéger son foyer contre l'accès à des sites ou des applications illégitimes. Ce moyen sera-t-il suffisant ? Rien n'est moins sûr : même si un logiciel « labellisé » est installé sur le poste familial, rien n'empêche à priori un membre de la famille de lancer par exemple une distribution Linux sur clé USB.

Hadopi : ce qu'on peut faire... ou pas !

La loi Hadopi a été conçue dans le sillage de l'explosion des réseaux P2P, et focalise essentiellement son dispositif répressif autour de ce mode de transmission de données pour le moment. Autrement dit, si les habitués de BitTorrent sentiront la lame effleurer leur nuque (ou en l'occurrence, plutôt leur prise RJ45), il demeure visiblement sans risque majeur, à l'heure actuelle, d'utiliser un des moyens suivants :- Le streaming de films ou de séries : ce mode de diffusion ne nécessite aucun téléchargement. L'internaute visionne un film comme s'il visionnait une vidéo YouTube, et le seul risque est de voir les fichiers retirés par les ayants droit.

- Les sites ou FTP privés : de plus en plus en vogue, ce mode de partage est difficile, voire impossible à surveiller, puisqu'il repose sur des accès nécessitant une authentification.

- Les blogs proposant des liens Rapidshare ou Megaupload : bien connus notamment des amateurs de musique, les blogs utilisant les services de téléchargement tels que Rapidshare ou Megaupload sont également difficiles à surveiller du côté de l'utilisateur. Il s'agit simplement d'un service permettant à accéder à des fichiers stockés sur un serveur, comme on téléchargerait n'importe quel fichier depuis un site web. Un abonnement à un de ces services est nécessaire pour disposer d'un meilleur débit de téléchargement, mais ces serveurs pourraient tout aussi bien servir à stocker des données privées qui n'ont rien à voir avec des fichiers protégés par le droit d'auteur. Bref, là encore, le risque principal se situe du côté des utilisateurs qui mettent les fichiers à disposition : les fermetures de blogs de ce type ne sont pas rares.

- Les newsgroups : l'abonnement à des serveurs de newsgroups payants a toujours été un moyen populaire pour se procurer des fichiers de manière détournée. Il semble là encore qu'ils ne soient pas la cible des ayants droit.

Bref, une part non négligeable de l'échange de fichiers illégaux devrait continuer de plus belle, avec ou sans Hadopi. Cela ne signifie pas, bien entendu, que nous encourageons ces comportements.

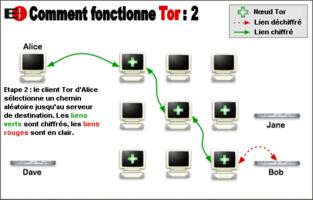

Se tourner vers des canaux qui ne semblent pas visés par les organismes de surveillance est une solution que les adeptes du téléchargement illégal utilisent pour contourner la loi, mais pas forcément pour longtemps : si ces canaux ne sont pas encore contrôlés par le dispositif Hadopi, rien ne permet de dire qu'ils ne le seront pas à terme, et les propos de M. Walter semblent aller dans ce sens. Une autre solution utilisée pour contourner ces dispositifs consiste à masquer son identité sur le net, et notamment sa précieuse adresse IP. Pour cela, ll est notamment possible pour les pirates de passer par un réseau crypté qui vient se mettre entre l'utilisateur et sa requête. Le principe du réseau « d'anonymisation » a notamment été utilisé dans des initiatives comme le réseau TOR, que nous avions évoqué dans notre tour d'horizon de l'anonymat sur le net. Le principe de TOR, qui s'applique en revanche uniquement au web, est de faire passer la connexion par un chemin aléatoire de noeuds chiffrés. Seul le dernier noeud, relié à la requête finale, est en clair. Cela ralentit considérablement la connexion, et ne couvre pas les usages d'internet autres que le web (ce qui peut tout de même être utile pour accéder à des contenus filtrés par adresse IP).

D'autres solutions telles que les VPN existent, mais elles sont payantes et là encore sujettes à des fluctuations de débit. L'une des plus médiatisées est le VPN iPredator, lancé par le fameux PirateBay. Pour un abonnement de 15 euros pour 3 mois, iPredator permet de bénéficier à la fois d'un serveur proxy, permettant notamment de modifier son adresse IP, mais également d'une connexion passant par un tunnel chiffré. Là encore, cela se traduit par des chutes de débit (d'autant plus que le service semble souffrir aujourd'hui de lenteurs assez pénalisantes), mais le VPN a comme principal intérêt de couvrir l'ensemble des usages du net., P2P compris.

Hadopi : ce qu'on peut faire... légalement

On peut donc rester relativement à l'abri des sanctions de l'Hadopi si on souhaite continuer à télécharger, mais qu'en est-il de l'alternative légale ? Il est clair que s'il y aura toujours des irréductibles complètement réfractaires à l'idée de payer le moindre cent pour du contenu, une partie non négligeables des « pirates » seraient sans aucun doute prêts à payer pour rester dans la légalité. On aimerait ne plus avoir à ressortir le même refrain à chaque fois que l'on évoque l'offre légale mais on reste encore, à l'heure actuelle, assez loin d'une offre totalement satisfaisante en qualité comme en quantité. Tout n'est pas noir cependant, et certains services sortent leur épingle du jeu.Cinéma : du mieux

Nous avons été, par le passé, plutôt critiques sur l'offre en VOD payante qui nous paraissait complètement ridicule. Sur ce point, on note tout de même un léger mieux : depuis notre dernier point sur l'offre légale en vidéo, iTunes s'est enfin ouvert aux films (les séries TV étaient déjà disponibles), et les services de VOD nous semblent avoir amélioré leur catalogue (notamment en terme de films autres que les derniers blockbusters). Il reste des aberrations : les catalogues demeurent confus entre ce qui est disponible uniquement à la location ou en vente, la VO sous-titrée est loin d'être généralisée, et les tarifs restent élevés. Néanmoins, une des rares conséquences positives de la loi Hadopi en matière d'offre légale s'est concrétisée : la réduction des délais entre la sortie d'un film au cinéma et sa disponibilité en VOD ou sur support physique est très appréciable.

Musique : l'illimité enfin généralisé ?

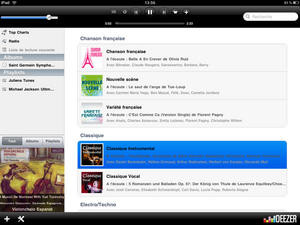

Si l'achat de musique au titre ou à l'album a déjà corrigé l'essentiel de ses défauts (DRM, catalogues limités, qualité d'encodage ridicule...), quelques lacunes subsistent encore. Il manquait encore par exemple des offres plus innovantes que ce modèle finalement assez peu avantageux par rapport à l'achat de CD. Le streaming déjà présent avec Deezer ou Jiwa s'est notamment renforcé avec l'arrivée de Spotify et le développement de celui-ci (et de Deezer) sur les mobiles. Même si tout est désormais fait pour diriger vers les offres payantes de ces services (et notamment les versions mobiles réservées aux abonnés premium), il est très agréable de pouvoir disposer d'un catalogue assez étendu (pas parfait, mais tout de même complet) sur son PC comme sur son smartphone. Malheureusement, tout n'est pas rose et la question de la viabilité du modèle économique se pose toujours : Jiwa a fermé boutique, Deezer s'allie à Orange et Spotify semble toujours peiner à convertir ses utilisateurs vers les formules payantes. De leur côté, les maisons de disque n'ont pas franchement l'air d'y trouver leur compte : Warner a notamment menacé de retirer son catalogue. A suivre...L'arrivée tardive du service illimité Zune Music de Microsoft, cette fois ci concernant le téléchargement, est également un bon point, même s'il est limité aux utilisateurs de Windows Phone 7 ou de Xbox 360 accompagnée d'unc compte Xbox Live Gold. On attend iTunes depuis plusieurs années sur le terrain de l'illimité, mais malgré le rachat de Lala.com, un service américain semblable à Deezer, on ne voit rien venir, ni en streaming, ni en téléchargement.

Catch up, séries : la TV en progrès

Terminons ce tour d'horizon de l'offre légale en évoquant les offres autour de la TV, et notamment des séries. Sur ce plan, on note quelques efforts : les services de catch up gratuits comme M6 Replay ou Canal + à la Demande (nécessitant un abonnement Canal +) remplissent correctement leur job pour les utilisateurs occasionnels cherchant simplement à revoir l'épisode de la veille. Sur ce point, pas de problèmes : ces services sont désormais disponibles sur la plupart des boxes, leur interface web est plaisante, et les quelques versions mobiles des services sont plutôt bien faites. Néanmoins, l'intérêt de tels services pour un utilisateur avide de séries US est limité : VF et diffusion d'épisodes vus il y a déjà bien longtemps.

On peut saluer l'initiative de M6 qui emboite le pas à TF1 sur la diffusion d'épisodes en VO sous-titrée le lendemain de leur diffusion américaine. Un service payant, qui constitue un pas dans la bonne direction, mais là encore les vrais accros préfereront toujours l'option « illégale », dénuée de DRM et intégrant des sous-titres réalisés par des fans des séries en question. En outre, les efforts des chaînes telles que TF1 ou M6 se limiteront forcément aux séries dont elles ont déjà les droits de diffusion TV, à savoir celles suffisamment médiatisées pour faire l'objet d'une diffusion sur une chaîne nationale. Pour la multitude de séries moins « populaires », ou pour des domaines plus spécifiques tels que l'animation japonaise, l'illégalité reste la seule voie possible.

Conclusion

Enfin, on achèvera ce tour d'horizon par une observation en demi-teinte : en 2010, l'offre légale a certes fait quelques progrès, mais reste nettement en deçà de ce que l'on peut trouver par des moyens détournés. Cela nous semble toujours être la pierre angulaire de toute la problématique du téléchargement illégal. Tant que l'offre légale ne sera pas supérieure à ce que l'on peut trouver sur des newsgroups, des réseaux P2P ou des blogs de passionnés utilisant Rapidshare ou Megaupload, l'effet de dispositifs épouvantails comme l'Hadopi sera plutôt limité : les utilisateurs qui se livrent au téléchargement illégal trouveront toujours un moyen d'obtenir ce que les industries de contenu rechignent à leur proposer.