Une nouvelle technologie, PrintListener, menace la sécurité biométrique en reproduisant les empreintes digitales à partir du son. Une faille qui pourrait sérieusement compromettre la confidentialité de vos données.

Dans un univers où la biométrie est monnaie courante pour protéger nos données personnelles, une vulnérabilité imprévue se dessine. Après votre visage, que GoldPickaxe vole, des scientifiques chinois et américains ont révélé une méthode élaborée permettant de copier nos empreintes digitales en exploitant le son produit par nos doigts sur un écran tactile. Le logiciel PrintListener, fondé sur cette technique, pourrait compromettre la sécurité de n’importe quel compte et, à terme, aiguiser les appétits des hackers, toujours là dès lors qu'il s'agit de voler vos données personnelles.

Les murs ont des oreilles, les doigts aussi

Nos applications quotidiennes, telles que Discord, Skype, Windows Hello, récemment attaqué, ou encore FaceTime ont été conçues pour la communication. Mais ces applications pourraient involontairement agir comme complices dans le piratage d’empreintes digitales.

À chaque fois que vous faites glisser votre doigt sur l’écran de votre smartphone, même pendant des conversations apparemment informelles, votre micro pourrait enregistrer accidentellement un son caché : la friction subtile générée par les crêtes de vos empreintes digitales.

PrintListener exploite le son des doigts glissant sur un écran tactile pour extraire les empreintes digitales.

Les chercheurs ont démontré que ce logiciel peut attaquer avec succès jusqu’à 27,9 % des empreintes partielles et 9,3 % des empreintes complètes en seulement cinq tentatives, même au niveau de sécurité le plus élevé.

Mais la technologie ne s'arrête pas en si bon chemin.

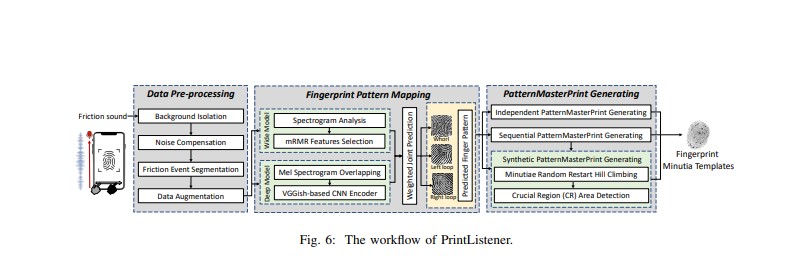

PrintListener ne se contente pas de capter ces sons infimes : il les traduit. L’outil utilise une technique avancée pour analyser le bruit faible de vos glissements, cherchant minutieusement des caractéristiques spécifiques à votre empreinte digitale.

Cela implique potentiellement de personnaliser les contrefaçons d’empreintes digitales avec une bien plus grande exactitude.

Mieux vaut prévenir que guérir

Bien que PrintListener n’ait pas encore été utilisé dans des cyberattaques, il est clair que cette technologie a un potentiel redoutable. La sécurité biométrique, autrefois considérée comme infaillible, doit désormais faire face à cette nouvelle menace. Les empreintes digitales, symboles de confiance, pourraient bien devenir la cible des pirates conscients du pouvoir du son.

En attendant, pour vous protéger contre ces risques, vous pouvez adopter des mesures de sécurité proactives, telles que la mise à jour de votre antivirus, ou encore :

- Le contrôle de vos applications : vérifiez quelles applications ont accès à votre microphone et à votre caméra et désactivez ces autorisations pour celles qui n’en ont pas réellement besoin.

- L'utilisation de la biométrie avec prudence : les fonctionnalités de sécurité biométriques comme la reconnaissance d’empreintes digitales et faciale offrent de la commodité, mais ne les considérez pas comme infaillibles. Considérez-les comme des outils utiles plutôt que comme des boucliers incassables.

- L'importance capitale de vos mots de passe : choisissez des mots de passe complexes et uniques pour chaque compte, et ne les réutilisez jamais. Si possible, activez l’authentification à plusieurs facteurs (MFA), qui nécessite un code ou une confirmation supplémentaire en plus de votre mot de passe.

Sources: Data Economy, Tom's guide, NDSS Symposium