Quelle est la longueur idéale d’un mot de passe ? Est-ce que plus c’est long, mieux c’est ? Pas forcément, selon une nouvelle étude qui explore le lien entre la longueur des mots de passe et leur sécurité.

Si vous pensez que vos mots de passe sont sûrs parce qu'ils sont longs, détrompez-vous ! Une nouvelle étude issue de l'équipe de recherche de Specops remet en question cette idée reçue. En analysant quelque 800 millions de mots de passe qui ont été piratés, les chercheurs ont découvert que la longueur moyenne de ces derniers était inférieure à 12 caractères, et que 85 % d'entre eux avaient moins de 12 caractères.

Mais les chercheurs ont aussi constaté qu'une longueur de 8 caractères était la plus vulnérable, probablement parce qu'elle correspond à la longueur par défaut des mots de passe dans Active Directory, l'annuaire pour les systèmes Windows.

Un mot de passe « juste » long ne vous protège pas forcément plus qu'un mot de passe court

Parmi les mots de passe les plus compromis à 8 caractères, on trouve des mots courants comme « password » ou « research » et « GGGGGGGG ». Au total, Specops a identifié 212,5 millions de mots de passe possiblement hackés.

Par la suite, le nombre de mots de passe compromis diminue à mesure que sa longueur augmente. Mais pour autant, même s'ils paraissent plus sûrs, les mots de passe plus longs ne sont pas à l'abri des menaces. La longueur au sens strict du terme ne suffit plus. L'efficacité d'un mot de passe repose sur la diversité des caractères, la complexité et la régularité des changements. Le nombre de mots de passe compromis reste ainsi très important pour des codes à 14 caractères (67,7 millions), à 15 caractères (45,7 millions) et même à 16 caractères (31,1 millions).

Les séquences simples comme « GGGGGGGG » apparaissent toujours aussi régulièrement, ce qui montre que de nombreux internautes privilégient toujours et encore la simplicité à la sécurité.

Mot de passe fort et long : une première base

Cette étude peut servir de leçon : un mot de passe doit être fort et complexe, pour résister aux attaques. Mais si nous remettons (un peu) en cause ici la pertinence des mots de passe plus longs, doit-on systématiquement créer des codes à rallonge ? « La réponse est claire : absolument », nous dit Specops Software.

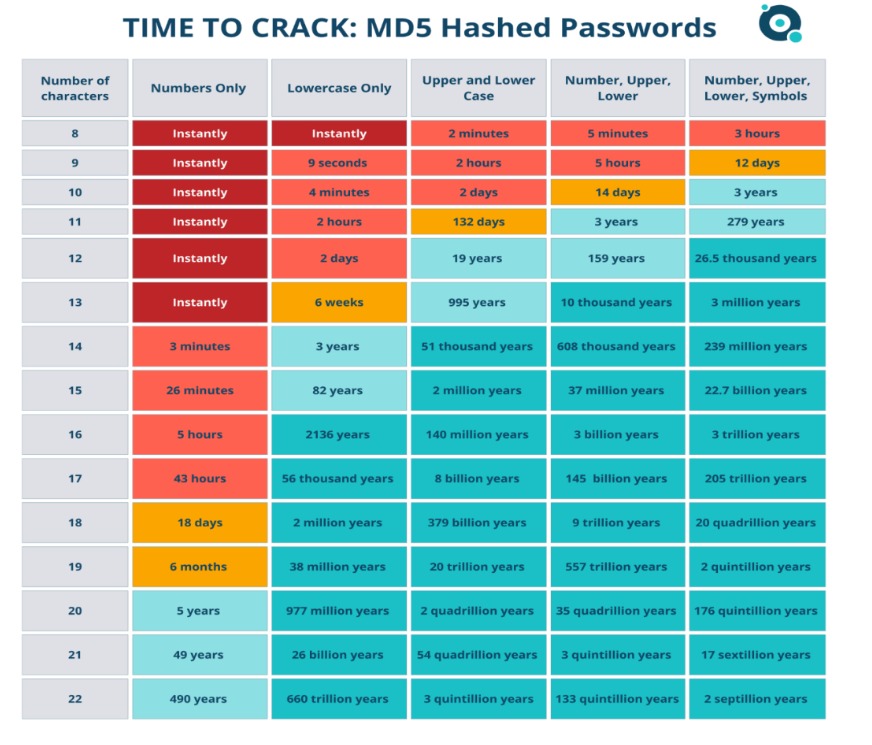

Nous le disions, l'immense majorité des mots de passe compromis (85 %) ont moins de 12 caractères. Les chercheurs se sont aperçus qu'un mot de passe de 12 caractères comprenant des chiffres et des caractères divers, mais aussi des majuscules et minuscules, prendrait 26 500 ans à un hacker pour le pirater. Autant dire que même Michel Drucker n'y survivrait pas ! Il faut évidemment que ce mot de passe soit haché, c'est-à-dire qu'il est converti en une chaîne alphanumérique qui le rend, contrairement au chiffrement, irréversible et donc plus sécurisé.

Taquinerie mise à part, un mot de passe de 12 caractères composé de chiffres uniquement peut être craqué, lui, instantanément. Et si jamais le mot de passe long est compromis (le phishing et les autres formes d'ingénierie sociale existent toujours malheureusement), alors il n'y a rien à faire, surtout si les attaquants mettent la main sur une base de données de mots de passe provenant d'une application en ligne ou d'un site moins sûr.

Voilà pourquoi il faut aussi bien utiliser un mot de passe long, complexe, et surtout combiner votre modeste outil de défense à une double authentification, en faisant en sorte de ne réserver qu'un seul mot de passe unique par site ou application. Car aucune stratégie de mot de passe n'est encore totalement infaillible.