Une faille de sécurité de type Cross-site scripting (XSS) affecte les AirTags d'Apple. Les hackers seraient ainsi en mesure de dérober diverses informations à partir d'une faille repérée dans le mode « Perdu ».

Une aubaine dont ne se sont pas privés certains pirates, volant ainsi diverses informations personnelles, données d'identification ou encore lançant la diffusion de virus par le biais de cette faille.

Une redirection vers une fausse page d'identification iCloud, et le tour est joué

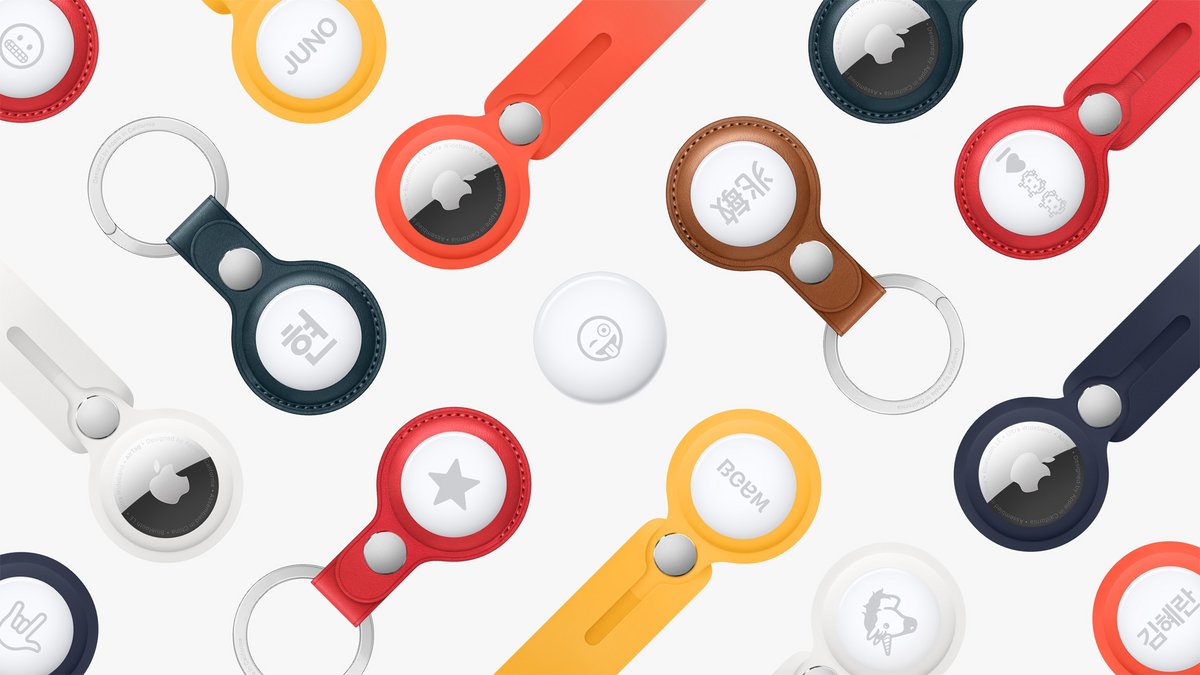

Les AirTags d'Apple sont utiles au quotidien pour celles et ceux qui égarent facilement leurs clefs ou qui auraient peur de perdre leur sac. Un AirTag accroché, et celui-ci est en mesure d'émettre un son ou encore d'envoyer un signal Bluetooth pour permettre de facilement le retrouver.

Le problème, c'est que ce produit ne semble pas être protégé contre les failles de sécurité de type Cross-site scripting. L'information est révélée par un chercheur en sécurité indépendant, Bobby Rauch. Ainsi, des hackers seraient en mesure d'infiltrer un AirTag par le biais du mode « Perdu ». En conséquence, les pirates peuvent s'emparer du numéro de téléphone du propriétaire d'un AirTag et lui envoyer une fausse demande de connexion à son compte iCloud pour repérer un objet qu'il aurait perdu. Les identifiants saisis par la victime sont ainsi dérobés, ouvrant la voie à tout un tas d'actions malveillantes.

Le fait est, comme le rappelle Rauch, qu'il n'est pas nécessaire de saisir ses identifiants iCloud lorsque le mode « Perdu » est activé. La fourberie fonctionne également pour quelqu'un trouvant un AirTag et voulant contacter son propriétaire pour l'aider à le retrouver : aucune connexion à iCloud n'est nécessaire. Après un scan de l'AirTag, un lien unique redirigeant vers la page https://found.apple.com est généré. Telle est la méthode normale à appliquer.

Apple, au courant depuis le 20 juin, n'a pas encore patché la faille, déclarant que cela sera fait lors d'une mise à jour prochaine, sans donner davantage d'informations.

Source : ThreatPost