Les gangs de cybercriminalité GhostSec et Stormous se sont associés dans des attaques généralisées de double extorsion.

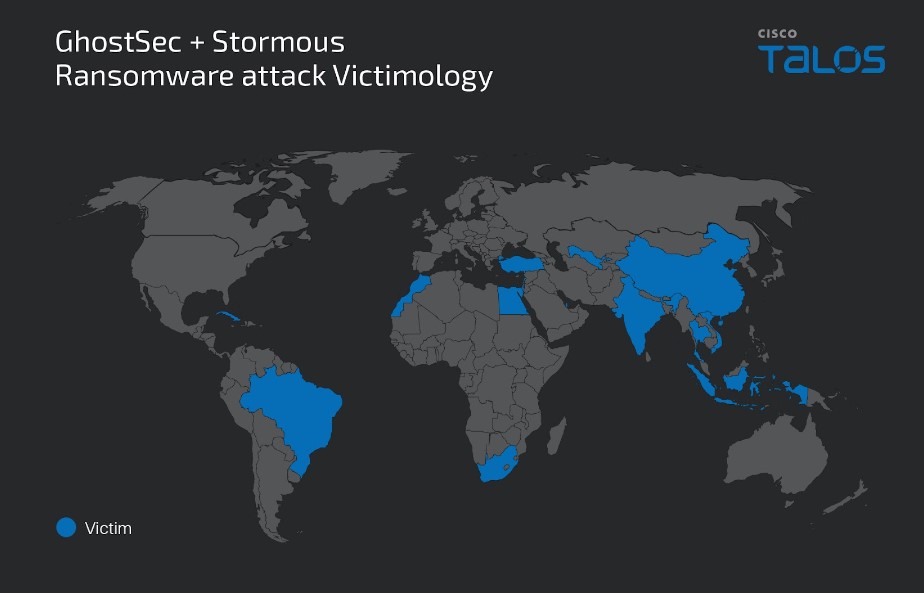

Un rapport de Cisco Talos signale que deux groupes de ransomwares, GhostSec et Stormous, ont uni leurs forces dans des campagnes d'attaques de ransomwares à double extorsion utilisant le nouveau GhostLocker 2.0 pour infecter des organisations au Liban, en Israël, en Afrique du Sud, en Turquie, en Égypte, en Inde, au Vietnam ou encore en Thaïlande.

Les entreprises du secteur des technologiques, les universités, l'industrie manufacturière, les transports et les organisations gouvernementales subissent le plus gros des attaques.

Les deux groupes se sont unis pour non seulement s'attaquer à un large éventail de secteurs, mais également lancer une version mise à jour de GhostLocker en novembre 2023 et lancer un nouveau programme RaaS en 2024 appelé STMX_GhostLocker.

Le ransomware-as-a-service fait des ravages

Les affiliés se voient proposer diverses options grâce à la nouvelle version du ransomware-as-a-service (RaaS) nommée STMX_GhostLocker, lancée par les groupes de ransomware GhostLocker et Stormous.

Les chaînes Telegram et le site de fuite de données du ransomware Stormous sont les canaux choisis par les groupes GhostSec et Stormous pour annoncer le vol de données.

Dans un article technique diffusé cette semaine, Cisco Talos a rapporté que GhostSec cible les systèmes industriels, les infrastructures critiques et les entreprises technologiques israéliennes. Bien que le ministère israélien de la Défense soit une victime présumée, les motivations du groupe semblent principalement orientées vers le profit plutôt que vers des actions de cybermalveillance.

Les discussions sur la chaîne Telegram du groupe suggèrent que la collecte de fonds pour les hacktivistes et les acteurs menaçants est l'une des motivations du groupe, du moins en partie. Bien que le surnom du groupe, GhostSec, ressemble à celui du célèbre Ghost Security Group, connu pour ses attaques contre les sites pro-État islamique et d'autres cyberattaques, aucun lien n'a été confirmé.

Suite à une opération conjointe réussie contre les ministères cubains en juillet dernier, le gang Stormous a intégré le ransomware GhostLocker à son programme existant, StormousX.

La feuille de route de l'attaque

GhostLocker 2.0 crypte les fichiers sur la machine de la victime en utilisant l'extension de fichier .ghost avant de déposer et d'ouvrir une demande de rançon. Les cibles sont prévenues que les données volées seront divulguées à moins qu'elles ne contactent les opérateurs de ransomware avant l'expiration d'un délai de sept jours.

Les affiliés du ransomware GhostLocker en tant que service ont accès à un panneau de contrôle qui leur permet de surveiller la progression de leurs attaques, qui sont automatiquement enregistrées sur le tableau de bord. Le serveur de commande et de contrôle de GhostLocker 2.0 est géolocalisé à Moscou, une configuration similaire à celle des versions précédentes du ransomware.

Les affiliés payants ont accès à un générateur de ransomware qui peut être configuré avec diverses options, y compris le répertoire cible du cryptage. Les développeurs ont configuré le ransomware pour exfiltrer et crypter les fichiers portant les extensions de fichier .doc, .docx, .xls et .xlsx (c'est-à-dire les fichiers de documents et les feuilles de calcul créés par Word).

La dernière version de GhostLocker a été écrite dans le langage de programmation GoLang, contrairement à la version précédente, qui a été développée en Python. La fonctionnalité reste cependant similaire, selon Cisco Talos. Une différence dans la nouvelle version : elle double la longueur de la clé de cryptage de 128 à 256 bits.

Comment repousser le fantôme ?

Cisco recommande de mettre en place une défense en profondeur afin de détecter plus facilement une attaque, de se référer aux TTP du groupe et de mettre à jour les signatures de détection pour la dernière version du ransomware GhostLocker.

« Le groupe GhostSec est également connu pour mener des attaques DoS et attaquer les sites web des victimes. Les organisations devraient donc mettre en place une défense en couches avec des zones démilitarisées (DMZ) pour que leurs serveurs web fonctionnent, en isolant ces systèmes publics », a déclaré Cisco dans un communiqué adressé au site Dark Reading.

Entre-temps, Cisco a fait remarquer qu'il n'est pas certain que les dernières attaques de GhostLocker aient été couronnées de succès.

« À ce stade, nous n'avons aucune indication sur le nombre de victimes potentielles touchées. Certaines données étaient visibles sur le site de la fuite, mais il est difficile de dire s'il s'agit d'un chiffre réel ou combien d'argent elles ont payé, le cas échéant », selon la déclaration.

Cet effort de collaboration entre GhostSec et Stormous pour lancer deux attaques de ransomwares souligne l'évolution du paysage des cybermenaces ciblant les entreprises du monde entier.

Face à la croissance exponentielle des cybermenaces, il est plus important que jamais de protéger ses terminaux avec une suite de sécurité antivirus digne de ce nom. Découvrez notre sélection des meilleures protections multiplateforme en mars 2024.

Lire la suite

Source : The Hacker News, Cisco Talos