Il est temps de vérifier si votre antivirus est à jour ! En effet, LitterDrifter est un malware programmé pour se propager via USB. Créé par le groupe russe Gamaredon, il ciblait initialement l'Ukraine, mais se répand désormais bien au-delà des frontières du pays.

Même si les autorités ukrainiennes ne semblaient pas trop s'émouvoir des cyberattaques russes lors du conflit, il se trouve qu'un logiciel conçu pour cibler le pays s'est affranchi des frontières de celui-ci. Le groupe Gamaredon qui est l'origine de sa conception, est connu pour entretenir des liens étroits avec le Russian Federal Security Service (FSB). C'est un des services du renseignement russe, équivalent au KGB soviétique. LitterDrifter, de son petit nom, a été repéré dans plusieurs pays.

Genèse et caractéristiques de LitterDrifter

Le groupe Gamaredon est connu sous plusieurs patronymes : ACTINIUM, Primitive Bear ou Shuckworm. Il est plutôt unique en son genre dans le paysage du cyberespionnage russe en raison de sa capacité d'action à grande échelle. Rien à voir avec le ransomware LockBit (qui vient de s'attaquer Boeing il y a cinq jours) puisque le groupe vise principalement l'Ukraine depuis sa création en 2013. Autre point de distinction important : Check Point Resarch indique qu'il avance à visage découvert, contrairement à d'autres groupes russes de cyberespionnage.

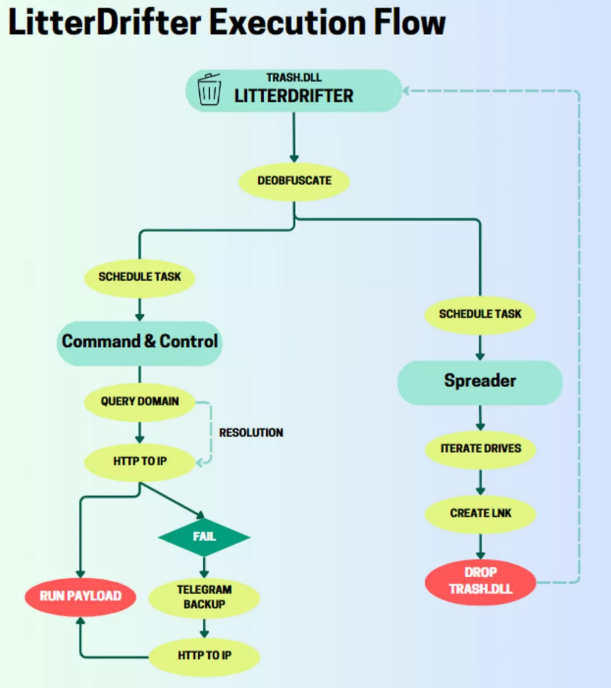

Cette équipe utilise plusieurs malwares depuis quelques années (ObfuMerry, Pterodo, DinoTrain pour les plus connus), et leur dernière création est LitterDrifter. Écrit en VBScript, il est doté de deux fonctionnalités principales :

- Il peut recevoir des ordres à distance depuis des serveurs de commande et de contrôle.

- Il se propage automatiquement par USB.

Il s'installe confortablement dans les systèmes d'exploitation, particulièrement Windows, où il est capable d'ajouter de nouvelles tâches planifiées et des nouvelles clés de registre. Il exploite ainsi Windows Management Instrumentation (WMI), un composant essentiel de l'OS qui encadre les opérations et les données. Cela lui permet de cibler et d'infecter par conséquent des clés USB facilement.

Expansion incontrôlée et conséquences

LitterDrifter était à la base développé pour se propager seulement en Ukraine, mais ce n'est plus le cas. On l'a détecté dans plusieurs autres pays dont l'Allemagne, les Etas-Unis, le Vietnam, la Pologne et le Chili. Une mauvaise nouvelle, qui montre que Gamaredon a complètement perdu la main sur la propagation de son malware et qu'il cible désormais des victimes non désirées.

À chaque fois qu'une clé USB se connecte à un système compromis, le malware tente de l'infecter et contacte par la suite un serveur C2C, bien caché derrière un réseau d'adresses IP dynamiques. Cela rend le suivi des activités malveillantes beaucoup plus complexe à détecter, car les serveurs C2C conçus ainsi peuvent fréquemment changer leur point d'accès. Utiliser plusieurs adresses IP rend aussi le serveur plus robuste puisque cela permet une distribution de la charge de trafic entre les adresses.

Pour le moment, Check Point Research n'a détecté aucun payload (vol de données, ransomware, création de backdoors ou attaques DDoS par exemple) lors de son analyse. Cela pourrait signifier que LitterDrifter est seulement le début d'une attaque plus élaborée à l'échelle internationale. Une parfaite illustration de la nature imprévisible et potentiellement dévastatrice de certains malwares modernes.

Source : Techspot