0

Sommaire

- Introduction

- Filtrage des adresses MAC (niveau de sécurité : très faible)

- Sécurité WEP (niveau de sécurité : faible)

- Sécurité WPA et WPA2 (niveau de sécurité : fort)

- Impact du cryptage sur les performances

- Les méthodes d'authentification WPA

- Brouillez les cartes : toutes les astuces

- Surveillance de son point d'accès

- Diminution forcée des sécurités

- Diminution forcée des sécurités : les palliatifs

- Suppression volontaire de toutes sécurités

- Intrusion : les risques

- Les points d'accès ouverts

- Privilégier les relations sociales, pas le piratage

- Idées reçues du Wi-Fi

- Conclusion

Introduction

Même si cette solution technique présente de nombreux avantages, gardons à l'esprit qu'un réseau mal configuré constitue une porte d'entrée vers vos données personnelles et/ou professionnelles. Un réseau sans fil peut-il être sûr à 100 % ? Que valent les différentes sécurités ? Quelles sont les règles élémentaires à respecter pour bien protéger son réseau ? Nous apporterons une réponse à ces nombreuses questions en passant en revue les différentes sécurités existantes (filtrage MAC, WEP, WPA).

Filtrage des adresses MAC (niveau de sécurité : très faible)

Qu'est qu'une adresse MAC ?

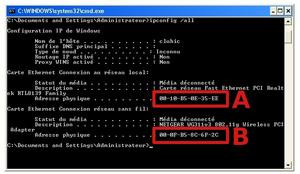

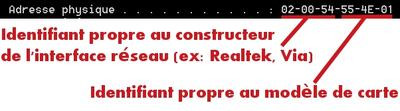

Une adresse MAC est composée d'une suite de 12 caractères alphanumériques. Ce “code” est un identifiant matériel. Tout équipement réseau, qu'il soit filaire, ou sans fil (Wi-Fi ou Bluetooth) possède une adresse MAC. Contrairement aux adressages gérés par une couche logicielle (adresse IP par exemple), en temps normal, l'adresse MAC ne change jamais. Autre caractéristique : il est normalement impossible de trouver deux cartes réseau signées par une même adresse MAC.Remarque : Ce moteur de recherche vous permettra de déterminer la fabriquant d'une carte à partir des six premiers caractères de son adresse MAC.

Super, je suis protégé(e) en activant le filtrage MAC !

Lorsque l'on connaît la définition d'une adresse MAC, on se sent parfaitement protégé par ce type de filtrage. On configure son point d'accès pour qu'il autorise uniquement l'adresse des machines légitimes et le tour est joué. Dans la pratique, il en est tout autre. En effet, il est possible de changer l'adresse MAC de la quasi-totalité des cartes réseau par voie logicielle. Sous Windows, l'adresse MAC est modifiable depuis le gestionnaire de périphériques (pour les cartes dont le driver le permet) ou à l'aide d'EtherChange. Linux n'est pas en reste puisque le système permet de modifier nativement une adresse MAC à l'aide de la commande : # ip link set address dev .Déjouer le filtrage MAC

La personne désireuse de pénétrer une installation protégée par un filtrage MAC commencera par « écouter » votre réseau à l'aide d'un logiciel de « monitoring » (voir photos d'écran). Ce type de programme permet de dresser la liste des points d'accès avoisinant (routeur Wi-Fi, simple borne d'accès, réseaux ad hoc, etc.) et de leurs stations associées (ordinateurs, consoles... ). Après démarrage de l'une de vos machines, ce logiciel affichera en clair l'adresse MAC de chacun des appareils de votre réseau. La personne désireuse de pénétrer votre installation n'aura alors plus qu'à remplacer l'adresse MAC de sa carte Wi-Fi par l'une des vôtres .Sécurité WEP (niveau de sécurité : faible)

Qu'est qu'un cryptage WEP ?

WEP sur le plan pratique

WEP n'est pas seulement le protocole le moins sécurisé, c'est également le moins pratique d'utilisation. En effet, pour ajouter une machine sur votre réseau, vous devrez saisir une clef dénuée de signification (composée 5, 10, 13 ou 26 caractères alphanumériques pour les clefs de sécurité de 64 ou 128 bits). Contrairement au WPA, avec cette méthode de cryptage, il est généralement impossible de choisir une clef compréhensible du type « monmotdepasse » (même si cela n'est pas forcément recommandé).Nombre de caractères à saisir si la clef est stockée au format texte (ASCII) :

| Longueur totale de la clef | Longueur des IV | Longueur utile de la clef | Nombre de caractères à saisir |

| 64 bits | 24 bits | 40 bits (64-24) | 5 (40/8) |

| 128 bits | 24 bits | 104bits (128-24) | 13 (104/8) |

| 256 bits | 24 bits | 232 bits (256-24) | 29 (232/8) |

| 512 bits | 24 bits | 488 bits (512-24) | 61 (488/8) |

Remarque : Un caractère ASCII est codé sur 8 bits.

Nombre de caractères à saisir si la clef est stockée au format Hexadécimal :

| Longueur totale de la clef | Longueur des IV | Longueur utile de la clef | Nombre de caractères à saisir |

| 64 bits | 24 bits | 40 bits (64-24) | 10 (40/4) |

| 128 bits | 24 bits | 104bits (128-24) | 26 (104/4) |

| 256 bits | 24 bits | 232 bits (256-24) | 58 (232/4) |

| 512 bits | 24 bits | 488 bits (512-24) | 122 (488/4) |

Remarque : Un caractère hexadécimal est codé sur 4 bits.

NB : Il existe des équipements compatibles avec les cryptages WEP 256 et 512bits, mais ces derniers sont extrêmement rares. Cette absence est principalement justifiée par le fait que ces modes de cryptage réclament beaucoup de ressources matérielles.

Faille des IV

La faille des IV (pour Initialization Vector , Vecteur d'initialisation) est le principal « défaut de sécurité » du cryptage WEP. Quelle que soit la taille de la clef, dans tous les cas, 24 bits seront alloués aux vecteurs d'initialisation (voir tableau ci-dessus). Le problème est que ces IV contiennent des informations sur le restant de la clef de chiffrement. Les principaux outils de « hacking » permettent donc d'en capturer un grand nombre, puis d'effectuer un traitement qui permettra de « casser » la clef de cryptage.Casser un cryptage WEP ?

De nombreux programmes permettent de briser une clef WEP. Le plus célèbre d'entre eux comprend cinq outils permettant de mettre à l'épreuve un réseau Wi-Fi. Avec de telles applications, la pénétration des réseaux sans fil n'est plus réservée aux seuls experts.Sécurité WPA et WPA2 (niveau de sécurité : fort)

En 2005, le WPA2 prend la relève et apporte quelques améliorations. L'implémentation du cryptage AES (Advanced Encryption Standard) améliore en effet le niveau de sécurité comparé à TKIP alors que les temps de latence au niveau de l'échange des clés ont été réduits. Si vous utilisez une clef « exotique », cette méthode de cryptage donnera beaucoup de fil à retordre aux personnes qui désireront s'introduire sur votre réseau sans fil.

Remarque : sur Windows XP Service Pack 2, le WPA2 n'est pas supporté nativement. Si vous utilisez cette sécurité, pensez à télécharger le patch de mise à jour sur le site de Microsoft (correctif KB893357).

Super, je suis enfin protégé...

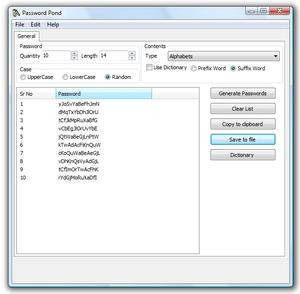

Même si le WPA met un terme aux nombreuses failles du WEP (comme celle des vecteurs d'initialisation), la prudence doit rester de mise. Dans ce ces, un pirate pourra toujours faire appel à une “attaque de type dictionnaire“ ou “brute force“. Dans ces cas, le principe consiste à soumettre au point d'accès une série de mots, combinaisons de mots ou combinaisons de mots et caractères numériques jusqu'à ce que la réponse d'authentification soit positive. Certains pirates n'hésitent pas à se munir de fichiers dictionnaires pouvant excéder le gigaOCTET au format texte ! Il va de soit qu'une attaque de ce type peut prendre un temps non négligeable.Le contre :

Les plus prudents d'entre vous comprendront de suite l'intérêt d'opter pour une clef de chiffrement générée aléatoirement à partir de caractères alphanumériques. Pour générer une clef aléatoire, n'hésitez pas à utiliser ou KeePass Password Safe (avec lequel vous pourrez également enregistrer vos paramètres de connexion).Impact du cryptage sur les performances

Théoriquement, le cryptage des données à un impact négatif sur les performances d'un réseau Wi-Fi. Dans la pratique, on constate que le temps de transfert d'un fichier de 310 Mo est quasi identique quelle que soit la configuration choisie. Avec ou sans cryptage, en WEP ou en WPA, le temps de copie varie dans les faits de façon presque négligeable comme en attestent nos mesures ci-dessous, des mesures effectuées en Wi-Fi i802.11g :| Sécurité | Durée du transfert |

| Sans cryptage | 2 min 09 |

| WEP 128 bits | 2 min 16 |

| WPA-PSK | 2 min 14 |

Les méthodes d'authentification WPA

Le chiffrage de la liaison est une chose, l'authentification en est une autre. Bien que ces deux étapes soient intimement liées avec les solutions grand public, ces deux processus sont à différencier. L'authentification est un mécanisme qui autorisera ou non l'arrivée d'un nouvel utilisateur sur le réseau. Attardons-nous sur quelques uns des procédés existants (même s'ils sont majoritairement utilisés en entreprise) :Grand public : PSK (Pre Shared Key)

PSK est la moins sécurisée des méthodes d'authentification. Pour s'authentifier, l'utilisateur fournit une clef réseau composée de caractères alphanumériques. Cette solution est largement utilisée avec les équipements grand public en raison de sa simplicité d'utilisation. Elle permet également de se passer d'un (couteux) serveur d'authentification.Domaine professionnel : le serveur radius

Domaine professionnel : EAP-TLS

Cette méthode d'authentification repose sur un certificat. Dans la pratique, l'administrateur du réseau vous remet un fichier informatique contenant une clef personnelle (certificat). Pour obtenir l'autorisation d'accéder au réseau, vous devrez soumettre votre certificat à un logiciel de gestion d'accès.MSCHAP : EAP-TLS

MSCHAP est un procédé d'authentification basé sur la gestion des droits d'Active Directory (le système d'annuaire réseau des systèmes d'exploitation Microsoft). Ce procédé est donc naturellement réservé aux environnements Microsoft Windows.Brouillez les cartes : toutes les astuces

Trouver la bonne clef

Masquage du SSID

Le SSID désigne le nom de votre réseau sans fil. Par défaut, la diffusion de ce nom est activée. Dans ce cas, votre réseau est donc visible par toutes les stations à portée, qu'elles vous appartiennent ou non... Cette option est très pratique puisqu'elle permet de rendre son point d'accès « détectable » lorsque l'on souhaite le rejoindre (à l'aide de l'utilitaire de Windows XP ou celui de la carte réseau).Pour compliquer un peu la tâche des pirates en herbe, pensez à désactiver cette option. Après avoir stoppé la diffusion du SSID, les scans basiques ne seront plus en mesure de détecter la présence de votre réseau sans fil. Malheureusement, cette technique a ses limites. Elle n'empêchera pas la détection de votre SSID par les logiciels de monitoring Wi-Fi dès qu'une station se connectera à votre point d'accès. On remarque également que cette méthode peut compliquer le paramétrage de certains appareils légitimes.

NB : Pour rejoindre un réseau dont la diffusion du SSID a été désactivée, il est nécessaire de saisir les paramètres réseau manuellement.

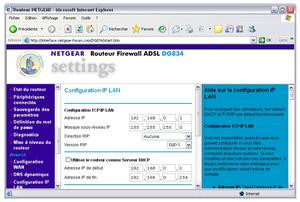

Désactivation du serveur DHCP

La désactivation du service DHCP (attribution automatique d'adresse IP) compliquera encore la vie du pirate qui aurait pu parvenir à casser votre clef de sécurité. Si votre réseau local utilise une plage d'adresse IP exotique, l'intrus sera obligé de trouver une adresse IP valide avant de pouvoir accéder à vos données.Interruption d'émission programmée

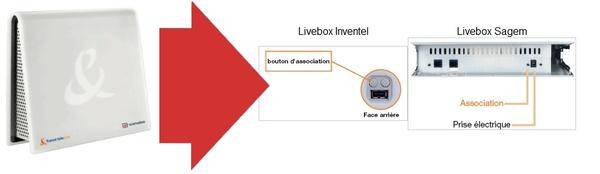

Si personne n'utilise votre réseau sur des fourchettes horaires régulières, pourquoi ne pas couper votre point d'accès pendant ces « heures creuses » ? Pour ce faire, deux techniques s'offrent à vous :

B) La méthode « forcée » consiste à utiliser une prise programmable qui coupera purement et simplement l'alimentation électrique du point d'accès sur les plages horaires souhaitées. Cette seconde solution a l'avantage de permettre d'accorder un « temps de repos » à votre matériel (généralement, ces périphériques chauffent de façon non négligeable). Enfin, si vous paramétrez une plage horaire nocturne et que votre point d'accès est une box tripleplay, cette solution vous mettra également à l'abri... des appels téléphoniques indésirables.

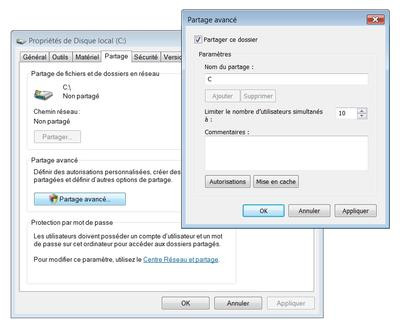

Penser aux ressources partagées

Que soit votre niveau de protection, n'oubliez jamais qu'une éventuelle intrusion sera toujours du domaine du possible. Il n'est pas forcément agréable de savoir que quelqu'un utilise votre connexion à votre insu, mais il est pire encore d'imaginer que l'on puisse accéder à vos documents personnels. Pour éviter ce problème, si vous disposez d'un petit réseau local, partagez uniquement les fichiers « sans importance ». Dans tous les cas, évitez à tout prix de partager l'intégralité d'un disque dur.Surveillance de son point d'accès

Sans tomber dans la paranoïa extrême, il est vivement conseillé de surveiller régulièrement l'activité de son point d'accès. Voici comment procéder :Diode d'activité

La première des surveillances préconisées est des puis basiques puisqu'elle consiste à observer la diode d'activité de votre routeur ou point d'accès Wi-Fi. Si vous constatez que cette dernière clignote en permanence alors que toutes vos machines sont hors tension, commencez à vous poser des questions. Attention, cette indication n'est pas infaillible. En effet, même si elles sont négatives, les réponses données aux scans des machines appartenant à votre voisinage peuvent activer ce témoin.

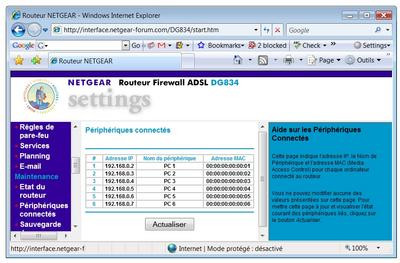

Liste des machines connectées

Si le test précédent suggère une intrusion sur votre réseau, rendez-vous dans l'interface d'administration de votre point d'accès pour y consulter la liste des machines connectées en Wi-Fi. Un ou plusieurs ordinateurs sont présents en plus du votre alors vous avez éteint vos machines ? Il est temps de revoir votre politique de sécurité.Diminution forcée des sécurités

Même si votre point d'accès est compatible avec les meilleures méthodes de cryptage du moment (WPA et WPA2), il est possible que vous soyez contraint d'abaisser volontairement le niveau de sécurité de votre réseau sans fil. Plusieurs raisons peuvent vous obliger à opter pour la plus insécurisée des protections : le WEP.Cas des périphériques limités au WEP

Les amateurs de consoles portables à double écran sont les premiers touchés puisque DS et DS Lite sont incompatibles avec le WPA. On est en droit de se demander pourquoi la compatibilité WPA n'est pas apparue avec le modèle Lite mais il est probable que ce hardware ne soit pas assez puissant pour décrypter un flux chiffré à l'aide d'une sécurité WPA.Les utilisateurs de PDA qui utilisent d'anciennes cartes SD Wi-Fi pour se connecter à leur réseau sans fil peuvent également êtres concernés par cette dégradation obligatoire du niveau de sécurité. En effet, nombre des modèles existants ne prennent pas en charge le cryptage WPA.

On note également que certains anciens Routeurs ou «box» en circulation sont toujours limités au WEP.

Cas des réseaux Wi-Fi étendus par WDS

Pour étendre le rayon d'action de leur réseau sans fil, certaines personnes ont opté pour une solution WDS (Wireless Distribution System). Ce système permet de transformer une seconde borne Wi-Fi compatible en un "répéteur de signal". Dans ce cas, le cryptage qui lie les deux points d'accès sera limité au WEP.Diminution forcée des sécurités : les palliatifs

Si vous êtes dans l'obligation d'adopter un niveau de sécurité «restreint», nous vous recommandons de mettre en œuvre une ou plusieurs de ces différentes parades :Changement régulier des clefs de sécurité

Mises à jour de firmware (lorsque cela est possible)

Toutes les autres embûches

N'hésitez pas à mettre en place toutes les «pièges» que nous détaillons dans les paragraphes précédents :Pour experts uniquement

Suppression volontaire de toutes sécurités

Pourquoi ?

Ce cas de figure peut paraître étrange, voire totalement saugrenu en milieu urbain. Pourtant, la suppression de toutes sécurités est fréquemment pratiquée dans le monde rural. Lorsque l'étendue d'une demeure ou d'un terrain dépasse amplement le rayon d'action d'un point d'accès, la solution de facilité consiste à ouvrir son réseau en supprimant tous les niveaux des sécurités.

Vraiment sans risques ?

Dans ce cas précis, contrairement à ce que l'on pourrait croire, des risques subsistent. En effet, avec les réseaux Wi-Fi, la notion même de portée n'a pas réellement de sens. Quel que soit le rayon d'action de votre point d'accès, une antenne omnidirectionnelle pourra toujours intercepter son signal à plus de 300 mètres de distance. Bien sûr, en campagne, les probabilités de rencontrer un pirate équipé d'une telle antenne restent relativement faibles.Intrusion : les risques

Un surfeur...indésirable

Téléchargement et upload illégal

Vol de données : le problème du réseau local

Les points d'accès ouverts

En attendant la généralisation des abonnements GSM DATA illimités, ou l'arrivée du WIMAX, de nombreux points d'accès libres, ou semi-libres fleurissent aux quatre coins de la France. Quels sont ces généreux fournisseurs d'octets aériens ?Box Wi-Fi : 9 télécom, le pionnier du partage de point d'accès

Réseaux de particuliers

Dans les grandes villes, plusieurs associations de particuliers s'organisent. Leur objectif : mettre à disposition de nombreux hotspots Wi-Fi ouverts, libres et gratuits. Pour ce faire, ces « pionniers du Wi-Fi libre » utilisent des Routeurs grand public modifiés (par flashage de firmware non officiel). Cette manipulation permet l'émission d'un point d'accès «ouvert» indépendant de leur réseau personnel. A Paris, saluons le travail des nombreux membres de l'association Paris sans fil . Le reste de l'Europe n'est pas... en reste ! L'Allemagne semble même disposer d'une certaine longueur d'avance à en croire les impressionnants réseaux qui quadrillent ses grandes villes. A Leipzig, l'association Freifunk, couvre la ville d'un nombre de points d'accès relativement impressionnant (voir la carte Google Maps qui les répertorie tous).

Cas des lieux publics

Même si les déploiements de ce type n'en sont encore qu'à leurs balbutiements, dans les parcs et lieux publics, on note l'excellente initiative de la mairie de Paris puisque de très nombreux points d'accès ouverts ont d'ores et déjà été mis en place dans la capitale (nous en avons parlé ici).Les commerces

De nombreuses enseignes ont franchi le pas du Wi-Fi gratuit pour leurs clients. On retiendra en vrac la majorité des enseignes Mc Donalds , la chaine B&B Hôtel ainsi que la majorité des hôtels-restaurants Campanile.Privilégier les relations sociales, pas le piratage

Dans pareil cas, pourquoi ne pas lier connaissances avec vos voisins de palier en leur expliquant votre problème ? N'ayez crainte, le propriétaire de l'un des 10 réseaux sans fil qui traverse votre appartement ne doit pas habiter bien loin.

Idées reçues du Wi-Fi

En abordant le sujet avec son entourage, on constate que de nombreuses fausses idées circulent à propos du Wi-Fi. En effet, beaucoup de gens pensent encore que :- La sécurité WPA est inviolable,

- Tous les appareils sont compatibles WPA,

- Le masquage du SSID empêche la détection de votre réseau,

- Le filtrage des adresses MAC constitue une sorte de bouclier impénétrable,

- Le craquage d'une clef WEP demande de grandes connaissances en informatique.

Conclusion

La démocratisation des réseaux Wi-Fi a grandement simplifié le déploiement des infrastructures domestiques et professionnelles. Même si cette évolution est extrêmement positive, gardons-nous de penser que cette technologie est exempte de défauts. Contrairement aux réseaux filaires qui ne peuvent être attaqués que de façon distante, depuis Intenet, un réseau sans fil pourra toujours être pénétré localement. Aussi, pour ne conserver que les bénéfices du Wi-Fi, il est fortement recommandé de mettre en place l'une de nos nombreuses suggestions que nous évoquons dans ce présent dossier.Ces opérations ne s'effectuent pas sans douleur : bien sécuriser son réseau sans fil est une opération contraignante à mettre en place. L'inconvénient ne s'arrête pas à l'étape des paramétrages puisque ces nombreux verrouillages compliqueront également l'arrivée de nouvelles machines légitimes sur votre réseau Wi-Fi. En résumé, il est bien évident que vous serez la première personne à être importunée par vos propres sécurités. On remarque également que la sécurité quasi totale est pour l'instant réservée au monde professionnel (serveur radius etc.). Bien sûr, ces nombreuses complications ne s'adresseront pas forcément à tout le monde. Les personnes allergiques aux configurations dont la couverture Wi-Fi n'excède pas celle de leur propriété, pourront être dispensées de paramétrages contraignants en supprimant toutes sécurités. Enfin, si le besoin de percer les mystères d'un réseau sans fil venait à se faire sentir, privilégiez les relations sociales, pas le piratage.

- Venez discuter de cet article dans le forum